Az előző részben szó esett az erős jelszó fontosságáról, kritériumairól és a szeparációról, azonban – noha már ezekkel a lépésekkel is sokat tehettünk rendszereink védelme érdekében -, akad még tennivaló bőven.

A jelszó működése azon alapszik, hogy a szolgáltató a belépés során megvizsgálja, az azonosítandó felhasználó rendelkezik-e a belépéshez szükséges jogosultsággal, tehát ismeri-e az előzetesen rögíztett egyezményes jelet, rendelkezik-e azzal a szellemi kulccsal ami nyitja a „zárat”. Ez a faktor a tudáson, az ismert információn alapszik. Az információ illetéktelen kezekbe kerülése egyenértékű azzal, mintha elvesztenénk a lakcímkártyánkat és lakáskulcsunkat, tehát illetéktelen kezekbe kerülne a hová és mivel bejutás lehetősége. (apropó: ugye ezeket sem tartjuk egy helyen?) Ha mégis bekövetkezik a baj, megoldás a zárcsere – digitális térben a jelszócsere.

A lakásunk ajtajával ellenétben azonban a virtuális tér korlátlan lehetőséget tartogat számunkra – előrelátóknak – a biztonságunk megőrzése érdekében. Az ismert információ mellett egy második faktorral is védhetjük identitásunkat. A 2FA azaz a Two Faktor Authentication (magyarul: két faktoros azonosítás) azon alapszik, hogy az ismert jelszó mellett birtoklunk valamit, amit a szolgáltató saját eszközünkként elismer. Számos szolgáltatásnál már alapkövetelmény, azonban többségében még csak opcionális lehetőség a 2FA hitelesítés. Legáltalánosabb példa erre a bankunk, ahol a bejelentkezéshez, tranzakciók teljesüléséhez nem elég az azonosítónk és a jelszavunk ismerete, SMS-ben, vagy telefonunkra Push üzenetben egy egyszer használatos, rövid lejáratú kódsor érkezik, amely megadásával igazolhatjuk, hogy a jelszó ismerete mellett birtokoljuk is a személyünkhöz kötődő eszközt – ezesetben a telefonunkat. Ezek az OTP (One Time Password, vagy TOTP a Time-based One Time Password), azaz időalapú, egyszer használatos jelszavak egy második védelmi vonalat képeznek védelmünkben, hiszen ha jelszavunk illetéktelen kezekbe kerülne, a telefonunk eltulajdonítása – noha nem lehetetlen –, nagyobb falat volna, s nem mellesleg, arról hamar értesülnénk, és megtehetnénk a „zárcseréhez” szükséges lépéseket.

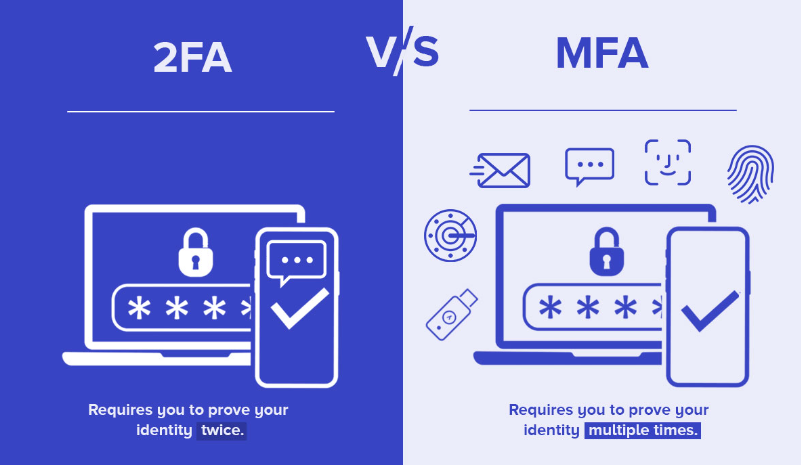

Egy kis magyarázat: a 2FA a címben is megjelenő MFA, azaz multifaktor része, hiszen szoftverkörnyezet és felhasználói igények függvényében nem csak két, hanem többfajta/többlépcsős hitelesítés is elérhető egyes szolgáltatásoknál, így a biztonság tovább fokozható.

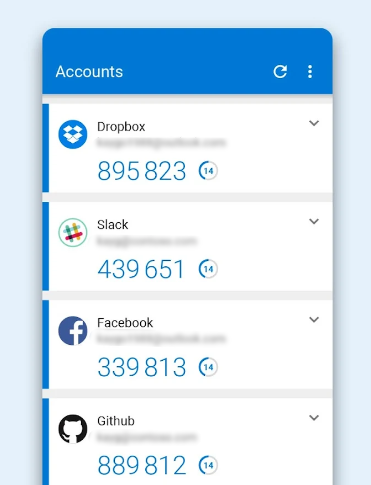

Használatuk lényege, hogy előzetesen regisztráljuk az általunk használt, mobilunkra telepített alkalmazást a védett felhasználói fiókban a kétfaktoros hitelesítés bekacsolásakor, majd az ezt követő bejelentkezések során a felhasználói azonosító (e-mail cím) és jelszó megadása után kéri a szoftver a telefonunkon futó hitelesítő alkalmazás által generált egyszerhasználatos, változó kódot, így annak megadásakor az tudás-, és birtoklásalapú azonosítás után válunk jogosulttá bejelentkezni a szolgáltatásba.

Valóban gond lehet a telefonunk elvesztése, azonban lássuk be, ez többségünknél nem mindennapos esemény, ráadásul, a kétfaktoros hitelesítés bekapcsoláskor – többnyire – kapunk 10-20 darab egyszer használható kódot, ami helyettesítheti a hitelesítő alkalmazást, vagy egy helyreállító kódsort, amivel egy új eszközön új hitelesítő alkalmazás telepíthető. Fontos hangsúlyozni, hogy awareness beállítottságú felhasználóknak a mobiljukban, jegyzet fájlban, vagy mások által hozzáférhető helyen tárolni ezeket a tartalék azonosítási lehetőségeket nem illik, a többieknek pedig „tilos”, hiszen azok kompromittálódása feleslegessé tesz minden előzetes biztonságra törekvést.

A kéttényezős hitelesítésnek – mert sok helyen így is hivatkoznak rá – számos formája létezik. A hitelesítő alkalmazás szerepét betöltheti egy gombnyomásra számsort megjelenítő kulcstartóra helyezhető token, mint fizikai eszköz is, azonban a már telefonunkon bejelentkezett applikáció (pl. facebook, google) is kérhet push üzenetben megerősítést az új eszközön végzett bejelentkezés során. Egy közös pont azonban rámutat a működésük lényegére: a birtokolt eszköz fölötti rendelkezésünk igazolja a jogosultságunkat a jelszó megadása után. Ezért is fontos, hogy eszközeinket, telefonunkat, laptopunkat megfelelő védelemmel lássuk el. Munkahelyi környezetben, baráti beszélgetések során, jótevőként az ismeretlennek egy telefonhívásra kölcsönadva telefonunkat a második védelmi vonalunk kikerülhet a kezünkből. Védjük jelkóddal, arc vagy ujjnyomat azonosítással, bárhogyan, de az abban tárolt adatok mellett a második faktor is megérdemli a védelmet.

Nem jelenthető ki, hogy ezekkel az intézkedésekkel bármely rendszerünk feltörhetetlenné válik, hiszen kellő szaktudás, eszköz és idő birtokában – szinte – minden rendszer feltörhető, azonban a kisebb ellenállásra törekvés elve mentén, ha nem kifejezetten személyünk a célpont, valószínűtlen hogy bárki ennyit vesződne az erős, kizárólag egy rendszerhez használt, két vagy több faktorral védett rendszereink feltörésével. Filmek szólnak arról, hogy ujjnyomat, okmány, telefon, elektronikusan tárolt adat illetéktelen megszerzésével és feltörésével informatikai rendszereket törnek fel a hekkerek és titkosügynökök, de hogy éppen mi lennénk ennek a célpontjai… Éppen elégséges ha mainstream fölé helyezkedve nem a leggyengébb láncszem szerepével azonosulunk.

Eddigi intézkedéseink elvezettek az egyedi, erős jelszó és a kéttényezős hitelesítés adta fokozott biztonságunk megteremtéséhez, valamint a második faktort jelentő eszközünk védelméhez, azonban tartozom az erős jelszavak tárolására hivatott jelszószéfek és a hardveres biztonsági kulcsok adta további kényelem és biztonság magyarázatával. Hamarosan folytatjuk…